Nesnelerin İnterneti Zafiyetleri

Nesnelerin İnterneti’ne her geçen gün dâhil olan cihaz sayısının arttığına dayanarak saldırı yüzeyinin de genişlediğini belirtebiliriz. 2014 yılında Nesnelerin İnterneti cihazlarında bulunan en kritik 10 zafiyeti, web uygulamaları güvenliğinde kar amacı gütmeyen bir kuruluş olarak hizmet veren OWASP aşağıdaki şekilde tanımlamıştır.

§I1 Insecure Web Interface (Güvenli olmayan Web Arayüzü)

§Kullanıcı arayüzünün kolaylıkla keşfedilebilir olması

§Ürün kurulumunda kullanılan varsayılan parolaların değiştirilmemesi

§Arayüzün Cross-Site Scripting ve SQL Injection zafiyetleri barındırması

§I2 Insufficient Authentication/Authorization (Yetkisiz Kimliklendirme ve Yetkilendirme)

§Kompleks parola politikasının uygulanmaması

§Kullanıcı hesap bilgilerinin açık metin olarak aktarılması

§Zayıf parola resetleme seçeneklerinin bulunması

§I3 Insecure Network Services (Güvenli olmayan Ağ Servisleri)

§Cihaz üzerinde ihtiyaç duyulmayan açık portların bulunması

§Servis dışı bırakma (DoS) saldırılarına açık olması

§I4 Lack of Transport Encryption (İletimde Şifreleme Eksikliği)

§Verilerin açık metin olarak aktarılması

§Kabul görmüş şifreleme ayarlarının kurulu olması

§I5 Privacy Concerns (Mahremiyet Endişeleri)

§Gereğinden fazla veri toplanması

§Kişisel verilerin saklanması ve iletiminde şifrelemenin kullanılmaması

§Veri saklama politikasının bulunmaması

§I6 Insecure Cloud Interface (Yetersiz Bulut Arayüzü)

§Bulut sistemlerin kolay, tahmin edilebilir parolalara sahip olması

§Bulut sistemlerin arayüzlerinin kolaylıkla keşfedilebilir olması

§Bulut sistemlerin Cross-Site Scripting ve SQL Injection zafiyetleri barındırması

§I7 Insecure Mobile Interface (Yetersiz Mobil Arayüzü)

§Mobil sistemlerin kolay, tahmin edilebilir parolalara sahip olması

§Mobil sistemlerin arayüzlerinin kolaylıkla keşfedilebilir olması

§Mobil sistemlerin Cross-Site Scripting ve SQL Injection zafiyetleri barındırması

§I8 Insufficient Security Configurability (Yetersiz Güvenlik Yapılandırılabilirliği)

§Yönetici ve kullanıcı yetkilendirmelerinin farklı olarak yapılamaması

§Güvenlik kontrollerinin sınırlı olarak değiştirilebilirliği

§I9 Insecure Software/Firmware (Yetersiz Yazılım/Aygıt Yazılımı)

§Güvenlik açıklıkları bulunduğunda güncellenememesi

§Gömülü kullanıcı giriş bilgilerinin bulunması

§I10 Poor Physical Security (Zayıf Fiziksel Güvenlik)

§Cihazların kurcalamaya karşı savunmasız olması

§Portlarının (USB vb.) cihaza kurulum arayüzlerine erişebilmek için kullanılabilmesi

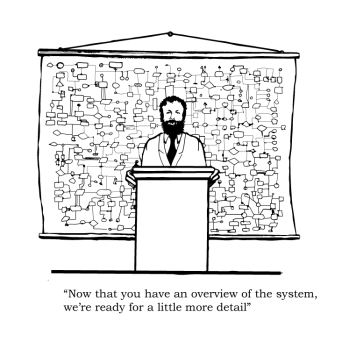

#devops in a nutshell

DevOps is the practice of operations and development engineers participating together in the entire service lifecycle, from design through the development process to production support.

Practice for Devops

- Continuous Integration

- Continuous Delivery

- Continuous Deployment

Benefits

- Faster delivery of features

- Continuous software delivery

- Better marketing strategy

- Lower failure rate of new releases

- More stable operating environments

- Improved communication and collaboration

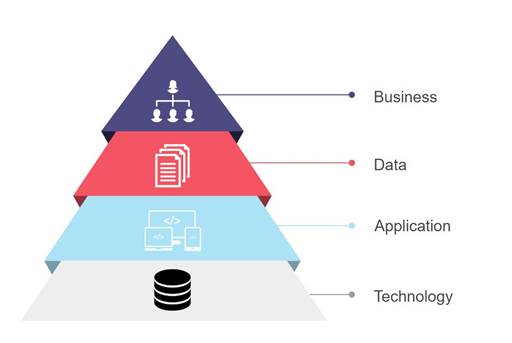

Enterprise Architecture Responsibilities

- Implement and maintain TOGAF framework

- Maintain IT Standards throughout the IT Landscape

- Architecture Review Process

- Strategy Alignment

- Vendor Product Assessments

- Technology Trend Monitoring

- Spread ‘’Architectural Thinking’’ (AS-IS, TO-BE, Gap Analysis)

- Leading or participating in transformation projects

- Consultancy for the R&Dprojects

- Technology proof of concepts or assessments

- Mentoring and consultancy to the staff where needed

- …

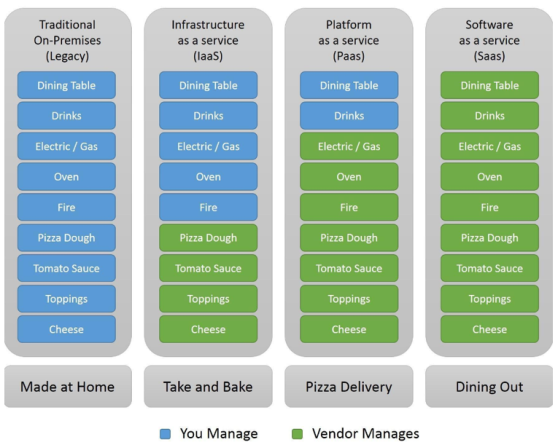

#entarch – 3 Things

Pizza as a Service

#autodraw

Çizmeden yapamam diyenlere Google’ın yeni servisi AutoDraw. (www.autodraw.com)

– İndirmek yok,satın almak yok,her ortamda çalışıyor.

– Siz çiziyorsunuz o machine learning ile size bunu mu çizmek istedin diyor.

– png olarak export alabilirsiniz.

Kurumsal Ürün İncelemesi : HP Elite X3 & Windows 10 Continuum

Ceplerimizde yüksek performanslı küçük bilgisayarlar taşıyoruz, bunları mobil durumda iken aktif kullanıyoruz. Ev veya iş yerlerine gittiğimizde bir PC, laptop, tablet alma ihtiyacı oluyor peki bunu nasıl ortadan kaldırabiliriz ?

Bu soruya uzun süredir cevap aranmakta, bu arayış 2 sene önce ilk olarak Nokia’nın 950 ve 950 XL modellerinde vucut buldu fakat orada istenilen karşılığı bulamadı. Şimdi 2. nesil ürünlerinden HP Elite X3 ile istenilen olgunluğa erişilmek isteniyor. Şahsi düşüncem bu evrim sürecinin halen başında gibiyiz, bunun nedenlerine aşağıda değineceğim.

Bu teknoloji ; Microsoft Windows 10 Mobile işletim sistemi içerisinde yer alan, telefonumuzu bilgisayar olarak kullanıma açan Continuum teknolojisi ve bu işletim sistemi üzerinde koşacağı bir telefon HP Elite X3 ‘ün birleşiminden meydana gelmekte. Telefon ile sahada her işimizi görebiliyor iken eve yada iş yerine geldiğimizde elimizdeki telefonu dock stationa yerleştirerek bir masaüstü bilgisayar görevi görmesini sağlıyoruz. Bundan sonra monitörümüze yansıyan Window 10 tema ile Office ve continuum destekli uygulamalarımızı çalıştırabilir yada bir uzak masa üstü paylaşım ortamına yada sanal bilgisayarımıza bağlanıp kurumsal uygulamalarımızı kullanmaya başlayabiliriz.

Güçlendirilmiş donanım özellikleri, çevresel faktörler ve sunduğu yazılım desteği ile HP Elite X3 geliştirdiği ilk 3’ü 1 arada aygıt ile bir masaüstü bilgisayarın gücüne ve üretkenliğine, bir tabletin çok yönlülüğüne ve bir akıllı telefonun üstün özelliklerini kullanıcı deneyimine sunuyor.

Peki bu teorilerin pratiklerini deneyimlemek istediğimizde neler karşımıza çıkıyor ;

- Kullanım şekli; telefonumuzu küçük bir dock station ile monitöre bağladığımızda Windows 10 beliriveriyor, bu deneyime sahip olmanın mutluluğu ile hemen bir Office dökümanı açayım bir şeyler karalayayım dediğiniz anda sizden Office 365 aboneliği istemekte. Burdan anlıyoruz ki telefonumuza bir masaüstü Windows muamelesi yapamayacak, bulut optimize telefon olarak kullanmaya alışacağız. Çünkü kullanmış olduğumuz versiyon Windows 10 Mobile yani her uygulamayı telefon üzerine kuramıyoruz.

- Kurumsal uygulamalarımızı Windows 10 Contiuum ile masamızda kullanmak istersek hop yazılımınız Windows Continuum desteklemiyor mesajı ile karşılaşıyor ve anlıyoruz ki Windows 10 Mobile için geliştirdiğimiz yazılımımızı Windows 10 Contiuum için bir geliştirme yapmamız gerekecek. Kişisel kullanım içinde Microsoft mağaza üzerinde sınırlı uygulama mevcut hatta bunların büyük kısmı Continuum desteklemediği için elimizde uygulama sayısı çok sınırlı olduğuda bilinmeli.

- Performans noktasında donanım özelliklerimiz aşağıdaki gibi, sınıfının üst seviyesinde fakat buna bir PC muammelesi yapıp “vurucam kırbacı” dediğinizde bir telefon üzerinde çalıştığınız anlıyor ve compute gücünü datacenterdaki yada clouddaki bir sanal masaüstüne bırakmanız gerektiğini anlıyorsunuz.

- 4 core Snapdragon 820 işlemci, 4GB bellek ve 64GB dahili depolama, 6 inch ekran, parmak izi okuyucu, retina tarama, bang&olufsen ses sistemi ve 4150 mah batarya,hızlı şarj, darbeye ve suya dayanıklı.

- Fiyat olarak telefon notebook kutusundan büyük bir kutuda dock station ve aparatları ile gelmekte ve Microsoft Store satış fiyatı 800 $ şu an için Türkiye’de satışa sunulmadı.

Peki iş hayatında nasıl kullanımı mümkün olacak ;

- İş uygulamalarınız Windows Mobile için yazıldı ise Microsoft mağazadan indirip kullanmaya başlayabilirsiniz.

- Daha kapsamlı kurumsal uygulama portföyünüz var ve bunu masaüstünde kullanıyor iseniz ;

- Bir workspace çözümü yada kendi içerisinde olan HP Workspace üzerine uygulama sanallaştırma çözümü ile,

- Uzak masa üstü bağlantı çözümleri (RDS, Citrix, Vmware Horizon vb..)

- Sahadaki yada gişedeki çalışanımız bir dökümanın resmini çekmek istediğinde Office Lens uygulaması resmini çekip sisteme atması tarama yapmasından daha kolay deneyime sahip olabilir.

- Sahada olan çalışanlarımıza hem telefon hem tablet ve iş yerlerinde bir masaüstü PC veriyor isek fiyat performans değerlendirmesi yapılarak kullanılabilinir.

- Bu hali ile thin client fonksiyonlarının tamamını yerine getirebileceği için telefon + thin client maliyet karşılaştırması ile değerlendirilebilir.

- Bireysel kullanımda internet gezintisi ve hd video izleme özellikleri gayet iyi. Monitörde film izlerken aynı zamanda telefonda sosyal medya kontrolleri yapılabiliyor.

- Güvenli login olma ihtiyaçları için telefon üzerinde hem parmak izi hemde iris tarayıcı mevcut.

İlave olarak 12.5 inchlik lapdock diye isimlendirilen notebook ile telefondaki ekranı buraya kablosuz olarak yansıtıp çalışabilme esnekliği mevcut. Sunumlarınızı müşteride daha geniş bir ekranda yapmak için kullanılabilir. Tabii bununda fiyatı 600 $ civarı.

Sonuç olarak şirketimizin ihtiyacına göre belirli senaryolar için kullanım konusu değerlendirilebilir. Telefon üzerinde çalışan işletim sisteminin domaine alınması, kurumsal uygulamaların erişim ve kullanımının çok kolay olması ve telefon sanallaştırma teknolojilerininde olgunlaşması ile bu platformun çok yaygın kullanımını göreceğimiz günler yakındır.

EA Process

Enterprise Architecture management process ensures that in order to realize the enterprise strategic vision, the necessary information systems technologies and target architecture are determined and the existing technological architecture is examined to analyze the gap with the target architecture and to identify necessary architectural development and supply needs.